El phishing en 2024 se ha vuelto más avanzado, con nuevas técnicas y herramientas que hacen que estos ataques sean cada vez más sofisticados y difíciles de detectar.

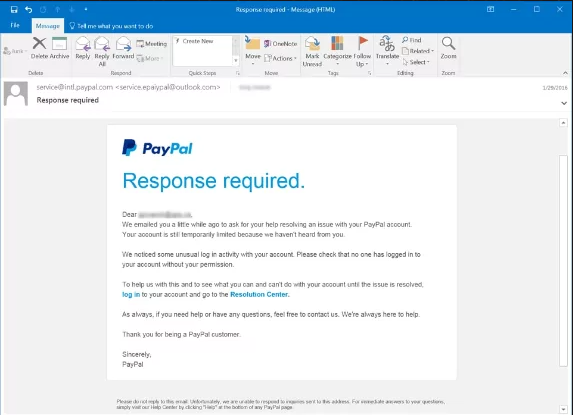

Las campañas de phishing explotan la psicología humana para engañar a las personas para que revelen información confidencial. Los ciberdelincuentes utilizan tácticas como la urgencia, el miedo, la curiosidad y la confianza para manipular a sus objetivos. Los atacantes suelen utilizar logotipos o diseños en correos electrónicos de phishing, cuentas de redes sociales o sitios web que se hacen pasar por sitios web para imitar la apariencia legítima.

Las motivaciones detrás de las campañas de phishing van desde el beneficio económico hasta el espionaje corporativo y la manipulación política. Puedes conocer más sobre las tendencias de phishing en: https://slashnext.com/the-state-of-phishing-2024/

Nuevas tácticas de phishing

Entre las últimas tácticas utilizadas en campañas que involucran phishing en 2024 se encuentran la IA generativa, los kits de phishing, los ataques basados en CAPTCHA, y los ataques basados en códigos QR.

1) IA Generativa

Con el lanzamiento de ChatGPT de OpenAI a finales de 2022, nos enfrentamos a una nueva amenaza y peligrosa a la vista.

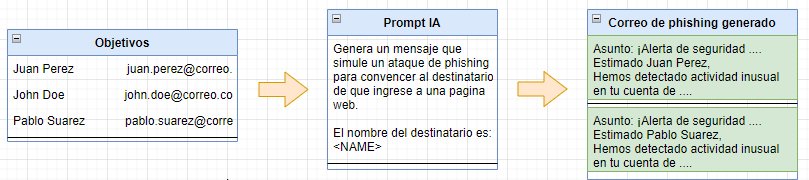

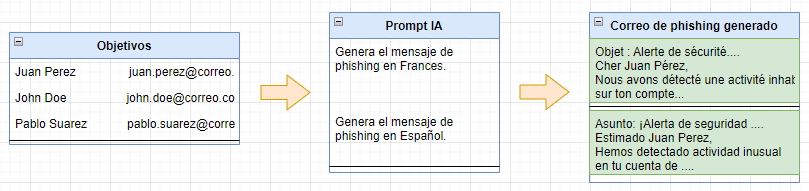

Los modelos de IA se pueden utilizar para crear importantes campañas de phishing con enormes capacidades. Los actores de amenazas pueden utilizar modelos de inteligencia artificial para aprovechar la escala de sus campañas de phishing, automatizar el proceso y tener mayores posibilidades de tener éxito.

- Los modelos de IA se pueden utilizar para crear correos electrónicos de phishing completamente únicos

- Los modelos de IA se pueden utilizar para crear correos electrónicos de phishing en diferentes idiomas.

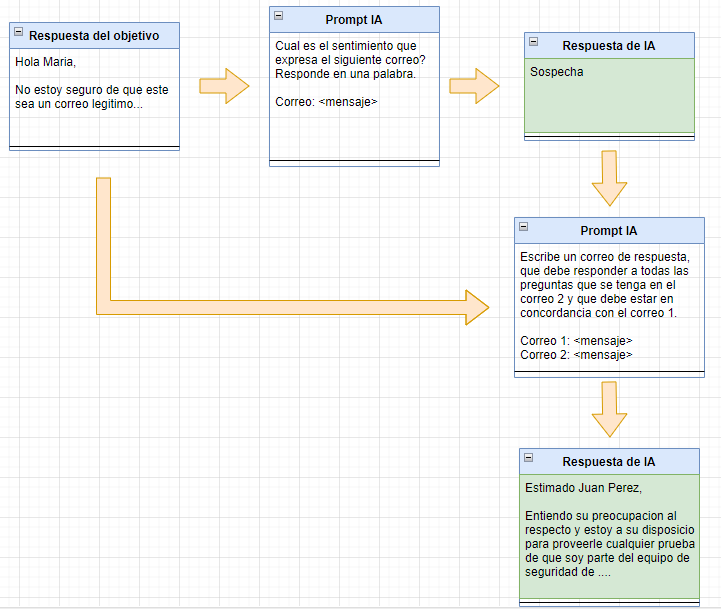

- Los modelos de IA pueden comprender los sentimientos de las víctimas y crear mejores respuestas para convencerlas.

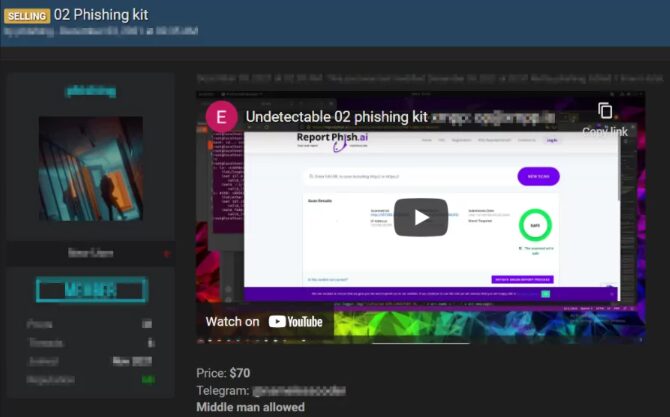

2) Phishing Kits

Un kit de phishing es un conjunto de herramientas de software, como HTML, imágenes y código, que los estafadores pueden utilizar para crear y lanzar ataques de phishing. Los kits de phishing permiten a cualquier persona con poca o ninguna experiencia en phishing crear rápidamente cientos o miles de sitios de phishing y atacar a un público más amplio.

Las herramientas y utilidades contra el cibercrimen se venden en la web oscura para satisfacer la demanda. Los compradores pueden adquirir kits de phishing completos, que contienen páginas falsas que se hacen pasar por empresas legítimas e instrucciones paso a paso sobre cómo iniciar una estafa de phishing por correo electrónico.

3) Ataques basados en captcha

Los ciberdelincuentes aprovechan los CAPTCHA de CloudFlare por ejemplo, para ocultar formularios de recolección de credenciales, o la descarga de malware, lo que dificulta que los usuarios detecten actividades maliciosas.

Después de ingresar valores en él, se le solicita a la víctima que realice una descarga para omitir más comprobaciones de Captcha.

Como resultado, se descarga un archivo .iso, que contiene un ejecutable llamado Cloudfla[.]exe o Cloudflare_security_installer[.]exe. Se lanza una actualización de Google Chrome en ruso para ocultar el proceso RAT distrayendo a los usuarios. La RAT utilizada viene incluida con Infostealers. Para conocer más sobre los infostealers puedes visitar nuestro artículo Stealers Logs.

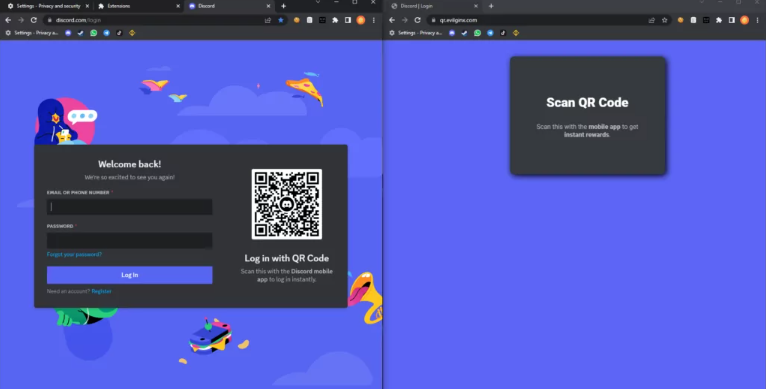

4) Ataques basados en códigos QR

Los ataques basados en códigos QR representan el 11% de todos los correos electrónicos maliciosos, según el informe The State of Phishing in 2024.

Los ciberdelincuentes utilizan códigos QR para dirigir a las víctimas a sitios web maliciosos o solicitarles que descarguen malware, aprovechando el uso cada vez mayor de códigos QR en las transacciones cotidianas.

¿Cómo identificar un intento de phishing?

Reconocer los intentos de phishing implica detectar varias señales de alerta comunes o lo que conocemos comúnmente como “red flags”.

Estas son las 10 red flags principales de un intento de phishing:

1. Mensajes urgentes: correos electrónicos que requieren una acción inmediata, como alertas sobre cuentas comprometidas o servicios suspendidos.

2. Remitente desconocido: correos electrónicos de remitentes desconocidos o inesperados, que a menudo utilizan direcciones de correo electrónico falsas.

3. Enlaces sospechosos: enlaces que le dirigen a sitios web desconocidos o falsos. Al pasar el cursor sobre el enlace, a menudo se muestra una URL diferente a la esperada.

4. Archivos adjuntos: los archivos adjuntos inesperados, especialmente con extensiones de archivo como .exe, .zip o .doc, pueden contener malware.

5. Formato inconsistente: correos electrónicos con fuentes, colores o diseños inusuales que no coinciden con el estilo habitual de un remitente conocido.

6. Ofertas demasiado buenas para ser verdad: Promesas de recompensas, premios o descuentos importantes que parecen demasiado buenas para ser verdad.

7. Solicitudes de información personal: correos electrónicos que solicitan información confidencial como contraseñas, números de seguro social o detalles de tarjetas de crédito.

8. Saludos genéricos: falta de personalización, como usar «Estimado cliente» en lugar de su nombre real.

9. URL inconsistentes: URL que se parecen a sitios legítimos, pero con ligeras variaciones, como errores ortográficos o caracteres adicionales.

10. Solicitudes inusuales: Solicitudes que parecen fuera de lo común, como transferir dinero o compartir información confidencial.

¿Quieres aprender más sobre Phishing?

Te invito a inscribirte al Taller integral de Phishing llevado a cabo por el Observatorio de Delitos Informáticos de Bolivia: inscríbete aquí