STEALER LOGS

El crecimiento exponencial de los Stealer Logs ha sido una de las principales tendencias en ciberdelincuencia durante los últimos tres años. Pueden infectar computadoras corporativas y de consumidores y extraer todo tipo de credenciales de los dispositivos infectados.

¿Qué son los Stealer Logs?

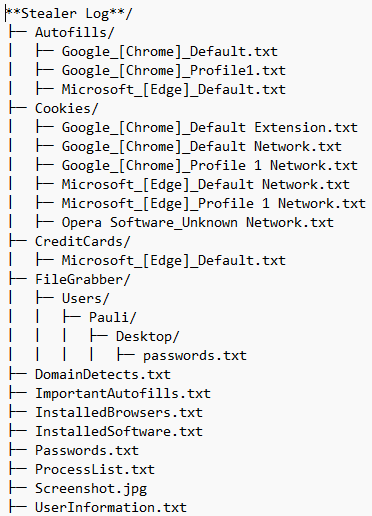

Los stealer logs o “Infostealers” son herramientas de software malicioso que roban datos confidenciales de computadoras infectadas. Las contraseñas, los números de tarjetas de crédito y otra información confidencial guardada en un dispositivo infectado son los principales objetivos de los ladrones de información. Para evitar la detección por parte de los antivirus como Windows Defender, los ciberdelincuentes suelen utilizar crypters, un software que cifra, ofusca y manipula el malware.

Pueden recopilar esta información de varias maneras, incluido el registro de pulsaciones de teclas, la realización de capturas de pantalla y el acceso directo a archivos e información del sistema. Los registros de ladrones, por otro lado, son registros extensos generados por dicho malware que documentan los datos robados antes de reenviarlos a un servidor remoto controlado por el atacante.

Y toda la información robada donde se distribuye?

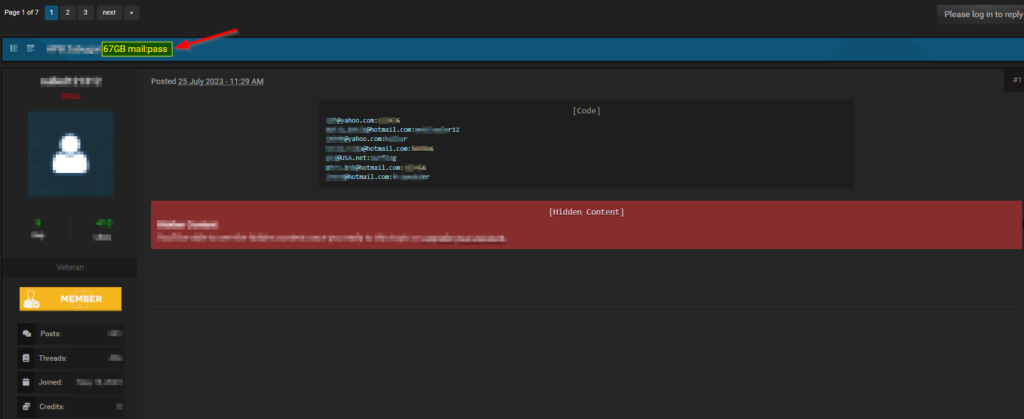

Estos “stealer logs” después son empaquetados según la información, región, etc, como si fuera una base de datos y son expuestos o vendidos en foros de hackers, algunos inclusive accesibles desde la web superficial, los mercados de la Dark Web y desde hace ya algunos años, y siendo actualmente el canal principal la aplicación de Telegram.

Estadísticas de los Stealer Logs

El crecimiento explosivo de estos Stealer Logs y los actores maliciosos que lo emplean, representan una amenaza significativa a tomar en cuenta, por las siguientes razones:

- Los Stealer Logs en su mayoría contienen “cookies” de sesiones activas, lo que permite que los ciberdelincuentes evadan los controles de “2FA y MFA.

- Los Stealer Logs contienen varios o cientos de credenciales de acceso de un solo usuario, lo que les provee de una gran superficie de ataque para vulnerar al usuario.

- Aproximadamente un 46.9% de los Stealer Logs identificados a nivel mundial contienen credenciales de Gmail, lo que representa más de 8 millones de dispositivos infectados.

- Aproximadamente de cada 100 dispositivos infectados, 90 contienen credenciales de acceso a Bancas digitales.

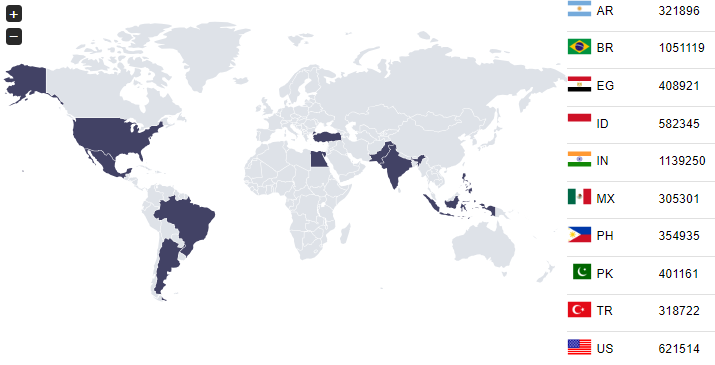

A continuación, el Top de países con más registros de Stealer Logs identificados.

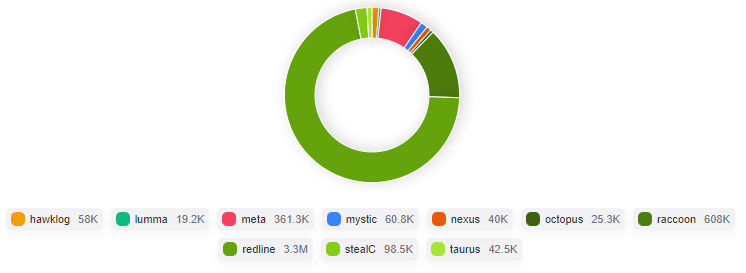

Y a continuación, las familias de Stealer Logs que han generado mayor impacto a nivel mundial.

Recomendaciones

Los Stealer Logs probablemente representen una de las formas principales y más fáciles para que los ciberdelincuentes obtengan acceso a nuestra información personal. Recomendamos a todas las personas en general y a las organizaciones a que implementen los siguientes controles para prevenir, detectar y corregir esta amenaza:

- Utilice administradores de contraseñas: utilizar un sistema de administración de contraseñas también presenta una oportunidad convincente para prevenir infecciones. Las políticas que impiden a los usuarios guardar credenciales en el navegador pueden representar una enorme oportunidad para eliminar el riesgo en muchos casos.

- Requerir MFA: Requerir

autenticación multifactor en todos los accesos que puedas, proporciona una capa adicional de protección, aunque los registros de ladrones a menudo contienen cookies de sesión, es posible que no siempre estén lo suficientemente actualizadas para ser utilizables. - Capacitación / Concientización: los métodos más comunes para la distribución de robos de información son las descargas de software crackeados y los anuncios maliciosos en Google, Facebook o Youtube. La capacitación que se centra específicamente en evitar los vectores más comunes del robo de información puede ayudar a reducir sustancialmente el riesgo. Los ataques de phishing son otro método de infección posible, pero menos común.

- Establezca controles estrictos para el acceso a recursos corporativos desde dispositivos personales: muchas infecciones de robo de información ocurren cuando un empleado guarda las credenciales corporativas en el navegador de una computadora compartida con familiares o amigos. Cree políticas estrictas sobre el acceso de los empleados a los recursos corporativos desde dispositivos domésticos.

Que su proveedor de servicios esté monitoreando los registros en los mercados de Telegram, y Dark Web es un plus bastante importante de considerar, ya que ellos mismos son lo que alertan de fugas de información de credenciales a sus clientes.

Referencias:

https://flare.io/learn/resources/stealer-logs-and-corporate-access/

https://bolster.ai/blog/stealer-logs

The Stealer Malware Ecosystem: A Detailed Analysis of How Infected Devices Are Sold and Exploited on the Dark & Clear Web BY Samuel Couture, Security Researcher, Philippe Lebrun, Data Collection Specialist